Das Vorgehen bei einem Penetrationstest Ihrer mobilen Anwendung

In der Praxis ist jeder Mobile-Pentest immer individuell, um eine umfassende Prüfung im vereinbarten Zeitrahmen zu ermöglichen. Die Schwerpunkte der Untersuchung werden auf Grundlage unserer langjährigen Erfahrung aus hunderten von Mobile-Penetrationstests und in Abstimmung mit Ihnen festgelegt. Besondere Aufmerksamkeit gilt den risikobehafteten Schnittstellen mobiler Anwendungen – Ihre individuellen Anforderungen werden ebenfalls berücksichtigt.

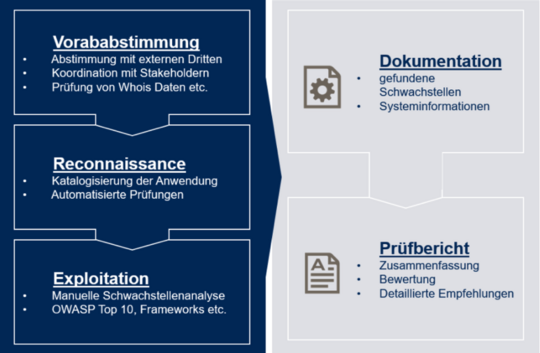

1. Vorabstimmung für den Mobile-Pentest

Zu Beginn des Penetrationstests stimmt das Prüfteam alle Rahmenbedingungen mit Ihnen ab, um einen reibungslosen Projektablauf gewährleisten zu können. Die Untersuchung beginnt mit der Verifikation der Rahmenbedingungen. Unser Prüfteam stellt sicher, dass die mobile Anwendung verfügbar und der Zugriff auf Backend-Systeme möglich ist. Gemeinsam werden in dieser Phase auch die Schwerpunkte des Pentests abgestimmt und nötige Benutzerkonten ausgetauscht. Das Ziel ist, sowohl technische als auch geschäftliche Risiken im Test und bei der anschließenden Bewertung zu berücksichtigen.

2. Reconnaissance - Informationsbeschaffung

Sind die Rahmenbedingungen geklärt, folgt die Phase der Informationsbeschaffung, auch "Reconnaissance" genannt. Hierbei werden manuelle und toolgestützte passive/statische Analysetechniken angewendet, um Informationen über die mobile Anwendung zu sammeln. Zudem wird die Anwendung aktiv erkundet, um einen umfassenden Überblick über die App zu erhalten. Das Ziel des Prüfteams lautet, eine detaillierte Auflistung potenzieller Angriffsvektoren wie beispielsweise Interaktionen mit dem Betriebs- und Dateisystem, API-Endpunkte, Benutzerinteraktionen oder mobile Backend-Services zu erstellen. Bei einem White-Box- oder Grey-Box-Test ist es hilfreich, wenn Sie vorab möglichst vollständige Informationen zum Aufbau der mobilen Anwendung bereitstellen, um den Fokus der Tester auf das Auffinden und Ausnutzen von Schwachstellen zu legen.

3. Exploitation – Identifikation und Ausnutzung von Schwachstellen

Basierend auf den gesammelten Informationen führt das Prüfteam in der anschließenden Phase der "Exploitation" manuelle Tests und dynamische Analysen durch. Dabei werden bereits identifizierte Schwachstellen verifiziert und die zehn wichtigsten Risiken für mobile Anwendungen (OWASP-Mobile-Top-10 Level 1 und Level 2) untersucht. Die Pentester überprüfen in dieser Phase die mobilen Anwendungen auf fehlerhaftes, ungewöhnliches oder anderweitig sicherheitsrelevantes Verhalten. Nicht alle Schwachstellen sind sofort erkennbar oder können ohne Weiteres ausgenutzt werden. Daher nutzen die Prüfer ihre Erfahrung und Kreativität, um potenzielle Angriffsvektoren zu identifizieren. Während des mobile Penetrationstests werden Schritte aus den Phasen "Reconnaissance" und "Exploitation" in der Regel mehrmals wiederholt, um flexibel auf neue Erkenntnisse zu reagieren und eine umfassende Prüfung der mobilen Anwendung durchzuführen. Der hybride Ansatz ermöglicht es dem Prüfteam, in kürzester Zeit einen tiefen Einblick in die Funktionsweise der Anwendung zu erlangen und so auch komplexe Angriffswege sowie Architektur- und Logikfehler zu identifizieren, welche bei rein automatisierten Prüfungen wie Schwachstellenscans unentdeckt bleiben würden.

4. Dokumentation und Prüfbericht

In dieser Phase erstellt das Prüfteam einen Prüfbericht, der Ihnen ermöglicht, geeignete Maßnahmen zu ergreifen, um identifizierte Schwachstellen zu beheben. Gleichzeitig dient Ihnen der Prüfbericht als Nachweis über die Durchführung eines Penetrationstests gegenüber Dritten.

Während des gesamten Projektablaufs dokumentierten die Pentester identifizierte Informationen, Angriffe und Ergebnisse. Bei der Erstellung der Prüfberichte legen wir besonderen Wert auf Qualität, Vollständigkeit und Nachvollziehbarkeit der enthaltenen Informationen. Der Prüfbericht sollte sowohl für das Management verständlich sein als auch die technischen Details für die Entwickler enthalten, um die Ursachen der Schwachstellen nachvollziehen, reproduzieren und beheben zu können. Ein Prüfbericht beginnt daher mit einer Management Summary, in der die wesentlichen Ergebnisse und Empfehlungen zusammengefasst sind. Anschließend werden die Testschritte, Prüfergebnisse, Schwachstellen-Details sowie Handlungsempfehlungen zur Behebung in ausführlicher Form beschrieben. Ziel ist es, die Ergebnisse verständlich und nachvollziehbar darzustellen und Ihnen eine Referenz für die Behandlung der identifizierten Risiken an die Hand zu geben.